"Ooops, tus archivos acaban de ser cifrados. Si quieres recuperarlos tendrás que pagar". Con esta amenaza se desató este viernes el caos absoluto en varias empresas españolas, especialmente en Telefónica. Cientos de empleados de la operadora recibieron este mensaje en sus ordenadores, que quedaron bloqueados. Se trataba de un ataque de 'ransomware', un virus que secuestra los equipos y pide dinero a cambio de liberarlos. Al menos diez grandes compañías españolas se han visto afectadas, según el Ministerio de Interior. Lo preocupante: el incidente fue parte de un ataque global masivo que ha afectado a cientos de firmas y organismos en más de 100 países. Desde 40 hospitales en Reino Unido a corporaciones en todo el planeta: EEUU, Portugal, Rusia, China, Italia, Japón o Alemania.

"Ooops, tus archivos acaban de ser cifrados. Si quieres recuperarlos tendrás que pagar". Con esta amenaza se desató este viernes el caos absoluto en varias empresas españolas, especialmente en Telefónica. Cientos de empleados de la operadora recibieron este mensaje en sus ordenadores, que quedaron bloqueados. Se trataba de un ataque de 'ransomware', un virus que secuestra los equipos y pide dinero a cambio de liberarlos. Al menos diez grandes compañías españolas se han visto afectadas, según el Ministerio de Interior. Lo preocupante: el incidente fue parte de un ataque global masivo que ha afectado a cientos de firmas y organismos en más de 100 países. Desde 40 hospitales en Reino Unido a corporaciones en todo el planeta: EEUU, Portugal, Rusia, China, Italia, Japón o Alemania.Se trata del primer ciberataque masivo y coordinado del que se tiene constancia realizado a escala mundial usando WannaCry, un tipo de 'ransomware' también conocido como WanaCrypt0r o WCry. La alarma saltó al mediodía de este viernes primero en España cuando empleados de Telefónica confirmaban la recepción de un mensaje que bloqueaba sus ordenadores y archivos. Para recuperarlos, había que pagar un rescate de 300 dólares en bitcoins. Más de 200 empleados llegaron a recibir en sus equipos el programa malicioso. La operadora puso en marcha el protocolo de seguridad interno: pidió a todos sus trabajadores apagar los ordenadores de inmediato y no volver a encenderlos hasta nuevo aviso. ¿Qué estaba ocurriendo exactamente? Comenzó el pánico.

Minutos después llegaban las primeras pistas de que otras grandes empresas en España podían estar también bajo ataque. Vodafone, Gas Natural, Capgemini, Iberdrola, Everis... así hasta conformar una lista de decenas de firmas de todos los sectores y tamaños. Ante las alarmantes noticias que llegaban de Telefónica, muchas organizaciones decidieron no arriesgar: pidieron a todos sus empleados apagar inmediatamente los ordenadores. Solo como medida de precaución. En realidad no todas habían sido víctimas del ataque, pero por si acaso.

El CNPIC (Centro Nacional para la Protección de las Infraestructuras Críticas) y el Instituto Nacional de Ciberseguridad (Incibe, dependiente del Ministerio de Energía), han confirmado a Teknautas que, por el momento, "no más de diez" empresas españolas se han visto afectadas por el ciberataque. Solo ha trascendido oficialmente el nombre de Telefónica, pero entre el resto de empresas afectadas está también una gran eléctrica y varias empresas tecnológicas y de servicios.

"El impacto en España fue llamativo al inicio, pero un incidente que parecía local al final se ha transformado en enorme ciberataque mundial", explica a Teknautas Marcos Gómez, director de operaciones del Incibe, que ha recibido informes de firmas afectadas en toda Europa, EEUU y Asia. "La propagación es tremenda, jamás había visto nada igual, es una locura", decía a Wired Adam Kujawa, director de inteligencia de Malwarebytes, firma que descubrió la primera versión de WannaCry.

Hospitales y telecos 'fuera de juego'

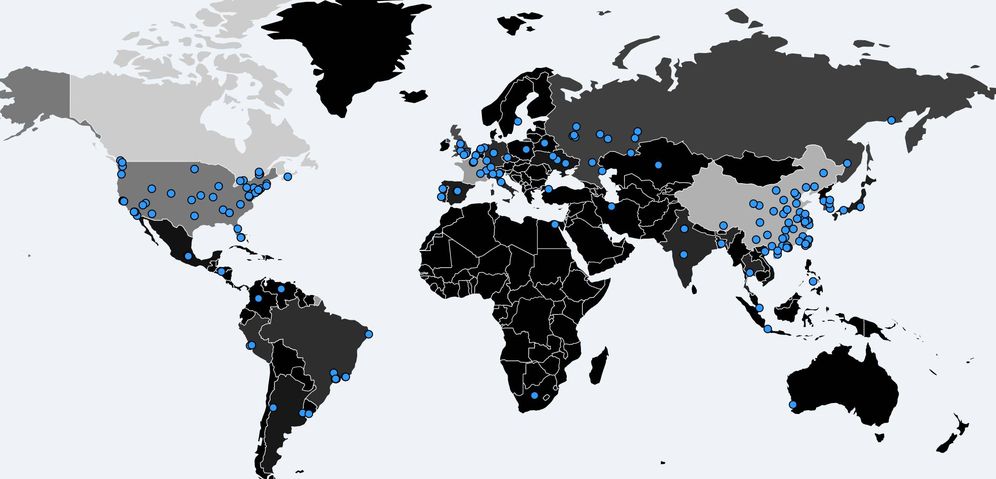

Los análisis realizados por diferentes firmas de ciberseguridad arrojan cifras brutales. Kaspersky Lab ha rastreado hasta 45.000 ataques usando el 'ransomware' WannaCry. Los países con mayor incidencia fueron Rusia, Ucrania, India, Taiwán y Tayikistán, por este orden. Es el top 5, pero le siguen países de toda Europa. España se habría quedado en el puesto 16, según Kaspersky. Los datos recabados por la firma Avast no se alejan mucho: 57.000 ataques en 28 idiomas. Otros rastreadores, como MalwareTech, cifran el impacto en 91.000 equipos(de ellos la gran mayoría, 89.800 estarían ya offline).

Reino Unido ha sufrido el ataque más devastador de todos los que se conocen. Hasta 40 hospitales y centros de salud fueron infectados por el mismo 'ransomware'. El resultado: con miles de ordenadores bloqueados, los médicos no podían acceder a los datos de pacientes. Varios hospitales tuvieron que retrasar las operaciones programadas para este viernes y los servicios de emergencias de muchos de los 40 centros se vieron seriamente afectados. Un claro ejemplo de cómo un ciberataque sobre infraestructuras críticas puede sembrar el caos en una ciudad.

En EEUU, la firma de paquetería FedEx reconoció haber sido víctima del ataque y mantendrá los sistemas desconectados hasta el lunes. En Portugal, la principal operadora del país, Portugal Telecom, admitió los mismos problemas, igual que la segunda operadora de telefonía rusa, Megafon, el Ministerio de Interior de ese país y hasta su compañía de ferrocarriles (RZhD). Renault en Francia, una planta de Nissan en Reino Unido, ayuntamientos en Suecia, bancos en Rusia, universidades en Italia y China... jamás se había visto un ataque a una escala tan masiva como esta. Ni tampoco con la misma técnica: infiltrar un ordenador en una empresa para que este infecte a su vez a todos los demas.

El culpable es un 'gusano'

"Hasta ahora el 'ransomware' era mucho más sencillo. El atacante enviaba miles de emails con archivos adjuntos infectados y alguien siempre picaba. Pero unos ordenadores no contagiaban a los demás. Eso es lo que ha cambiado aquí. Aprovechando una vulnerabilidad en Windows, el 'malware' no solo se infiltra en el ordenador y cifra los archivos, también comienza a rastrear otros equipos de la red con la misma vulnerabilidad y los infecta. Es lo que se conoce como "gusano" en ciberseguridad, y es un enorme avance en malicia", explica a Teknautas Yago Jesús, especialista en ciberseguridad y creador de Anti Ransom 3, una de las herramientas antiransomware gratuita y de software libre más conocidas.

Esa vulnerabilidad ya tenía un nombre: EternalBlue. Se trataba de un fallo en el protocolo de Windows para intercambiar archivos dentro de una misma red, llamado Server Message Block o SMB. El fallo era desconocido, pero no para la Agencia de Seguridad Nacional de EEUU (NSA), que lo venía usando desde hace años para infiltrar ordenadores de forma remota en tareas de espionaje. Sin embargo, ocurrió algo inesperado.

El grupo de 'hackers' ShadowBrokers, vinculado a Rusia, se hizo con los detalles de la vulnerabilidad y los publicó en internet el pasado 14 de abril. La NSA avisó poco después del robo a Microsoft y la compañía publicó una actualización de Windows el 16 de marzo que solucionaba el problema. Daba igual que EternalBlue acabara publicándose 'online', si tenías el ordenador actualizado, nadie podría infectarlo. El problema es que miles de empresas en todo el mundo no habían activado esas actualizaciones automáticas y sus equipos seguían al descubierto. Una gran negligencia por su parte, aunque Edward Snowden señala a la NSA como principal culpable de lo ocurrido: "A pesar de los avisos, la NSA desarrolló 'software' peligroso que podría usarse para atacar a Occidente. Hoy vemos el coste [en referencia al 'hackeo' de hospitales británicos]", dijo en su cuenta de Twitter. Y más:

Además de a la NSA, otros echan la culpa a la desidia de las compañías. "Yo tenía las actualizaciones automáticas de Windows activadas y mis equipos están parcheados desde el 16 de marzo. Las empresas que se han visto afectadas es porque no han hecho algo tan sencillo como esto. La mayoría de compañías no tiene políticas de actualización definidas, se hace todo tarde o de forma reactiva, y luego pasa esto: sueltan un 'malware' en internet y a quien le pilla le cruje", explica el especialista en seguridad informática Jorge Soydelbierzo.

En el caso de Telefónica (y muy probablemente en el resto de empresas afectadas en todo el mundo) está confirmado que la vía de infección inicial fue a través de spam recibido en el email de los emplados. Los correos incluían un enlace que, al hacer clic, descargaba el 'ransomware gusano' que, a su vez, comenzaba a escanear la red corporativa en busca de más víctimas. Una vez daba con otro equipo desprotegido empezaba de nuevo: se infiltraba, instalaba el 'ranswomare', bloqueaba el equipo, pedía un rescate y se ponía a analizar el resto de la red corporativa en busca de otros ordenadores indefensos. Y así hasta tumbar miles de equipos en todo el mundo.

Cibercriminales, no gobiernos

Todavía quedan muchas incógnitas por resolver sobre este ciberataque masivo, y la principal apunta a los autores. Se tardarán semanas, o incluso meses, en rastrear las pistas digitales, pero varios especialistas coinciden en señalar que todo puede ser obra de cibercriminales y no de ataques esponsorizados por Estados. ¿El motivo? El dinero.

"Desarrollar 'ransomware' efectivo es relativamente sencillo si tienes unos mínimos conocimientos informáticos. También es muy barato. Antes la moda era crear troyanos bancarios e intentar reventar entidades financieras. Pero estas empezaron a invertir millones en seguridad y ahora es mucho más complejo. Por eso los cibercriminales se han pasado al 'ransomware': pueden ganar mucho dinero con poco riesgo e inversión", explica Yago Jesús. Tal es así que más del 70% del 'malware' en la actualidad, según Kaspersky Lab, es 'ransomware'.

En el caso de este último ataque, las ganancias de momento son más bien escasas. El sistema va guardando los pagos por rescate en tres 'billeteras' aleatorias de bitcoins, y el valor total de los pagos realizados en todo el mundo asciende a 6.000 dólares.

¿Qué ocurrirá a partir de ahora? En España todo apunta a que la situación comienza a estar ya bajo control. En una nota publicada a última hora de anoche, el Instituto Nacional de Ciberseguridad (Incibe) asegura que "las primeras fases del ciberataque ya han sido mitigadas, principalmente con la emisión de notificaciones y alertas hacia los afectados así como a potenciales víctimas". La duda está en qué ocurrirá en otros países, como Rusia o Reino Unido, en los que la intensidad del ataque ha sido mayor. Especialistas en seguridad aseguran que los casos de empresas afectadas a nivel mundial seguirán creciendo durante este fin de semana, pero la situación global debería comenzar a estabilizarse a partir del lunes.

Y, ¿qué hacer para protegerse? La prinicipal conclusión está clara: mantén siempre tu equipo actualizado y al día. Aunque el 'ransomware' WannaCry puede infectar sin necesidad de abrir adjuntos en emails, el Instituto Nacional de Ciberseguridad recomienda no abrir ficheros, adjuntos o enlaces de correos electrónicos de los que desconozcas el remitente. Además, es aconsejable disponer de antivirus y cortafuegos y realizar copias de seguridad periódicas de todos tus documentos. Y si todo eso falla, ya sabes: apaga inmediatamente tu ordenador.

FUENTE: http://www.elconfidencial.com/tecnologia/2017-05-13/ransomware-wannacry-ciberataque-hackeo-ciberseguridad-telefonica_1381986/?utm_source=newsletter&utm_medium=email&utm_campaign=news_ec&utm_content=textlink&utm_term=apertura

No hay comentarios:

Publicar un comentario